Neue OWASP Top 10

V.2017

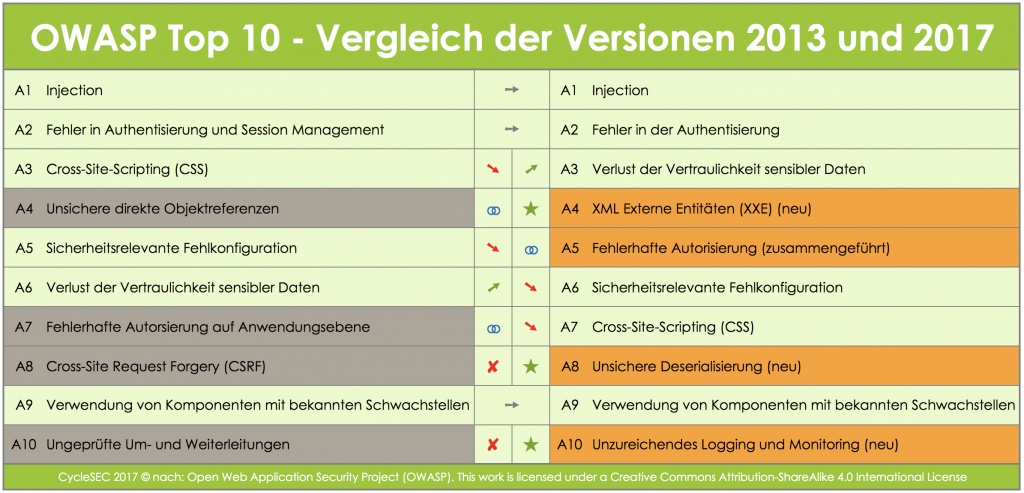

Das Open Web Application Security Project (OWASP) hat seine OWASP Top 10 aktualisiert. Injection-Schwachstellen und Fehler in der Authentisierung stehen weiterhin an der Spitze der Liste mit den zehn wichtigsten Schwachstellen in Webanwendungen. Die OWASP Top 10-Liste hat sich seit 2003 zum De-Fakto-Standard bei der Klassifizierung von Schwachstellen in Webanwendungen entwickelt.

Vergleich der Versionen

Seit Kurzem ersetzt die 2017er Version den Vorgänger aus dem Jahre 2013. Sie enthält drei neue Schwachstellen, während zwei alte Bekannte entfallen sind und zwei Schwachstellen zu einer zusammengeführt wurden (siehe Übersicht 1).

Diese Schwachstellen sind weiter dabei

Weiterhin in den Top 10 enthalten sind vor allem die zwei unangefochtenen Spitzenreiter:

A1:2017 – Injection

A2:2017 – Fehler in Authentisierung und Session Management

Die bisherige Nummer 3…

A7:2017 – Cross-Site-Scripting

…ist auf Platz sieben abgerutscht. Das ist einerseits auf eine Abwertung in der Kategorie „Verbreitung“ zurückzuführen. Andererseits wurden andere Schwachstellen in der Kategorie „Auswirkungen“ in der neuen Version höher bewertet.

A6:2017 – Sicherheitsrelevante Fehlkonfiguration

…büßte einen Platz ein und wird jetzt an sechster Stelle geführt, während es…

A3:2017 – Verlust der Vertraulichkeit sensitiver Daten

…in die Top 3 geschafft hat. Ebenfalls in den Top 10 verblieben und unverändert auf Platz 9 liegt…

A9:2017 – Verwendung von Komponenten mit bekannten Schwachstellen.

Reihung durch Risiko-Faktoren

Die Reihenfolge der OWASP Top 10 ergibt sich aus einer Einwertung der Schwachstellen in mehreren Risiko-Faktoren. Dies sind:

Jede Organisation sollte diese vorgegebenen Faktoren jedoch durch die folgenden zwei Faktoren individualisieren:

Top 10 ist also nicht unbedingt gleich Top 10 und man sollte sich überlegen, ob es nicht ggf. sinnvoll ist eine eigene Top 10 aufzustellen.

Entfallene Schwachstellen der Version 2013

Gleich vier Schwachstellen haben es nicht mehr oder nicht unverändert in die neue Version der OWASP Top 10 geschafft. Entfallen sind die bisherigen Schwachstellen:

Die Schwachstellen A8 und A10 wurden aus den Top 10 verdrängt und werden nur noch in der Liste der weiteren Risiken geführt (s.u.). Das sie aus den Top 10 gefallen sind, bedeutet also nicht, dass man sie ganz vergessen kann. Allein die Gewichtung hat sich verändert.

Die beiden erstgenannten Schwachstellen hingegen wurden zu einer neuen Schwachstelle A5:2017 zusammengeführt.

Neue Schwachstellen der Version 2017

Vier Schwachstellen ergänzen die entstandenen Lücken. A4:2013 und A7:2013 wurden wie bereits erwähnt zusammengelegt. Sie werden jetzt als neue Schwachstelle…

…geführt. Vollständig neu in den Top 10 sind hingegen die drei Schwachstellen…

Während man sich unter A10:2017 vielleicht noch etwas vorstellen kann, sind insbesondere A4:2017 und A8:2017 nicht unbedingt für jeden selbstsprechend. Wir schauen uns die beiden neuen Schwachstellen der OWASP Top 10 im folgenden kurz genauer an.

A4:2017 – XML Externe Entitäten (XXE)

Bei A4:2017 – Unter dem Schlagwort XML Externe Entitäten (XXE) erfasst die neue Top 10 eine Angriffsmöglichkeit auf verwundbare XML-Parser einer Webseite. Als Standard erlauben ältere Prozessoren die Spezifizierung einer entfernten URL als externe Entität. Hat ein Angreifer die Möglichkeit XML auf eine Webseite hochzuladen oder manipulierten Content in ein XML-Dokument einzuschleusen, kann er das ausnutzen und die externe Entität frei wählen und für seinen Angriff missbrauchen. Auf diese Weise können leider auch interne Quelldateien wie /etc/passwd gewählt werden, die der Parser dem Angreifer dann als Content ausgibt.

A8:2017 – Unsichere Deserialisierung

Die Schwachstelle wurde nicht unbedingt aufgrund quantifizierbarer Daten bisheriger Vorfälle in die Top 10-Liste aufgenommen. Die Ausnutzung von Deserialisierung ist darüber hinaus nicht einfach, da man sich für die Suche, ebenso wie für die Ausnutzung, nicht nur auf Tools verlassen kann. Es ist Handarbeit gefragt. Ist ein System allerdings verwundbar, kann beliebiger Code nachgeladen werden.

Ursprung der Schwachstelle ist die Serialisierung. Es handelt sich dabei um einen Prozess, bei dem Objekte in ein bestimmtes Datenformat überführt und anschließend abgespeichert oder weiterverarbeitet werden. Deserialisierung kehrt die Serialisierung um. Dabei wird das gewählte Datenformat in ein Objekt zurückgeführt. Die technische Umsetzung erfolgt heute oft in JSON oder auch XML.

Viele Programmiersprachen bieten zur Serialisierung jedoch einen gegenüber JSON und XML erweiterten Funktionsumfang. Hierzu gehört auch die manuelle Anpassung des Prozesses der Serialisierung. Ein Angreifer kann die Deserialisierung auf diesem Weg zu seinen Zwecken missbrauchen, wenn er dem Prozess vor der Serialisierung ungeprüfte manipulierte Daten zuführen kann.

Das Risikoniveau der Kategorie „Mittel/Sehr wahrscheinlich“ (< 1.000 TEUR) sollte von „hoch“ auf „mittel“ abgesenkt werden.

OWASP Cheat Sheets – Selbststudium…

Wie kann man sich gegen diese Schwachstellen schützen? Auch bei der Beantwortung dieser Frage unterstützt das OWASP. In den sogenannten Cheat Sheets beschreibt das Projekt, mit welchen Methoden man das Risiko eines Angriffs minimieren kann.

…oder Schulungen und Trainings.

Als Unternehmen sollten sie ihre Mitarbeiter in den Konzepten zur sicheren Softwareentwicklung schulen. CycleSEC bietet hierzu in Kooperation mit dem Cyber Simulation & Training Center der ESG in München und Fürstenfeldbruck Schulungen zur Entwicklung sicherer Software nach ISO 27034 und BSI-Leitfaden an. Im Auftrag unserer Kunden führen wir deutschlandweit seit unserer Gründung OWASP Top 10-Workshops durch. In unseren individuellen Inhouse-Trainings bieten wir in ein bis drei Tagen mehr als nur schöne Folien – sprechen Sie uns an!

Update zu unsere Trainings

Die Seiten zu unserem Angebot zu Trainings und zum Consulting rund um das Thema sichere Softwareentwicklung wurden zwischenzeitlich angepasst.

Weitere wichtige Risiken (Top 11-18)

Neben den eigentlichen Top 10 Schwachstellen werden bei der Veröffentlichung der OWASP Top 10 immer auch weitere wichtige Schwachstellen genannt, die man nicht aus dem Auge verlieren sollte. Hier tauchen auch die entfallenen Schwachstellen

unter CWE-352 bzw. CWE-601 wieder auf: